防火墙到底是个啥玩意?和WAF傻傻分不清楚的看过来!

最近有客户问我,说他们业务要上防火墙,但是听说还有个WAF,搞得他一头雾水。我想这个问题估计困扰了不少人,今天就来聊聊这个话题。

其实我刚开始那会儿,对这些概念也是云里雾里的,总觉得都是一个东西,有啥不一样。经过深入学习发现两者确实有很大的差别,废话不多说,让我们开始吧。

防火墙究竟是个什么东西

说起防火墙,很多人第一反应就是Windows自带的那个小盾牌图标。但实际上,防火墙的概念要比这个广泛得多。

我喜欢把防火墙比作小区的门卫大爷。你想想,门卫大爷坐在门口,看到有人要进小区,他会问:"你是谁?要去哪栋楼?有没有通行证?"如果你回答不上来或者看起来可疑,门卫大爷就不让你进。

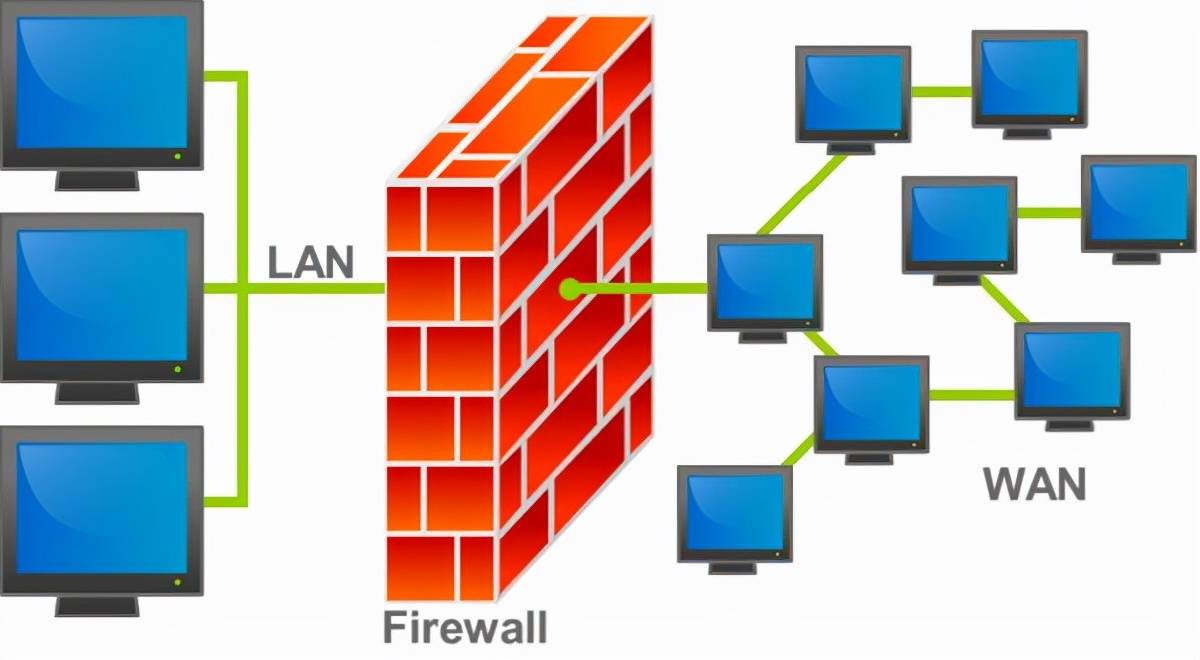

防火墙的工作原理其实就是这样。它坐在网络的入口处,检查每一个想要通过的数据包。这些数据包就像是要进小区的人,防火墙会检查它们的"身份证"——源IP地址、目标IP地址、端口号、协议类型等等。

我记得以前网络同事维护一台老的华为防火墙,那家伙配置起来真是要命。每次修改规则都得小心翼翼,生怕一个不小心把正常业务给断了。听说有其他项目的同事就因为写错了一个ACL规则,把整个网络给搞瘫了,直接劝退(告诫我们要对任何配置变更抱有敬畏之心,你每次高危变更都是你劳动合同在闪烁!!!)

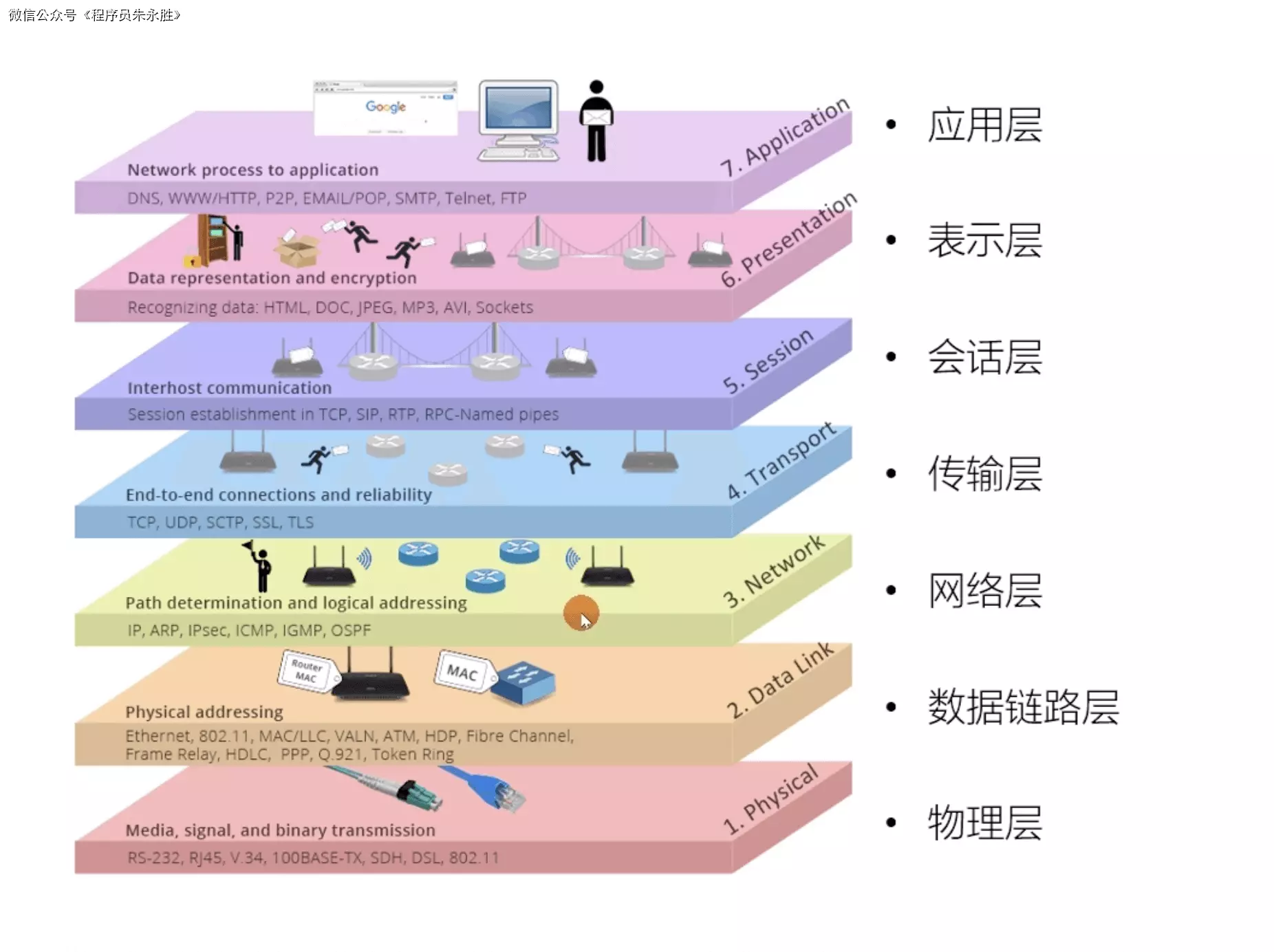

防火墙主要工作在网络层和传输层,也就是我们常说的OSI七层模型的第3层和第4层。它能够识别IP地址、端口号这些信息,但是对于应用层的内容,它就有点力不从心了。

比如说,防火墙能够知道有人在访问你的80端口(HTTP服务),但是它不知道这个人具体在做什么——是在正常浏览网页,还是在尝试SQL注入攻击。这就像门卫大爷知道有人要去3号楼,但是不知道这个人到了3号楼之后要干什么。

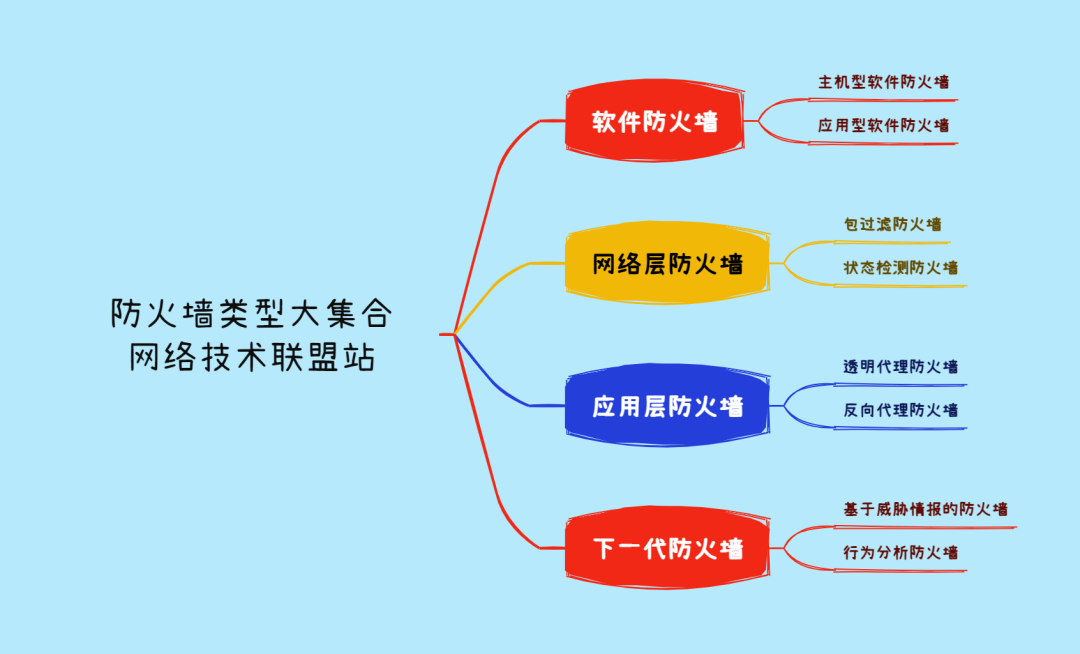

防火墙的几种类型

说到防火墙的类型,这个话题就有点复杂了。我接触过的防火墙大概可以分为几类。

包过滤防火墙是最基础的类型,它就像一个简单的筛子,根据预设的规则来决定哪些数据包可以通过,哪些不行。这种防火墙配置相对简单,性能也不错,但是功能比较有限。

我之前用过一台华为的USG防火墙,就是这种类型的。配置起来倒是不复杂,但是有时候遇到复杂的应用场景就显得力不从心了。

状态检测防火墙就聪明多了,它不仅看单个数据包,还会记住之前的通信状态。比如说,如果内网有台机器主动向外发起连接,那么外面的回应数据包就可以通过;但是如果外面主动发起连接,就会被拦截。

这就像门卫大爷不仅要检查进来的人,还要记住之前出去的人。如果有人说"我是刚才出去买菜的张三",门卫大爷会查一下记录,确实有个张三刚才出去了,那就放行。

应用层防火墙(也叫代理防火墙)就更高级了,它能够理解应用层协议的内容。不过说实话,这种防火墙我用得不多,因为它对性能的要求比较高,而且配置也相对复杂。

现在市面上的防火墙产品,像Palo Alto、Fortinet、Check Point这些,基本都是下一代防火墙(NGFW),集成了很多功能,不仅有传统的包过滤和状态检测,还加入了入侵检测、应用识别、用户识别等功能。

WAF又是个什么鬼

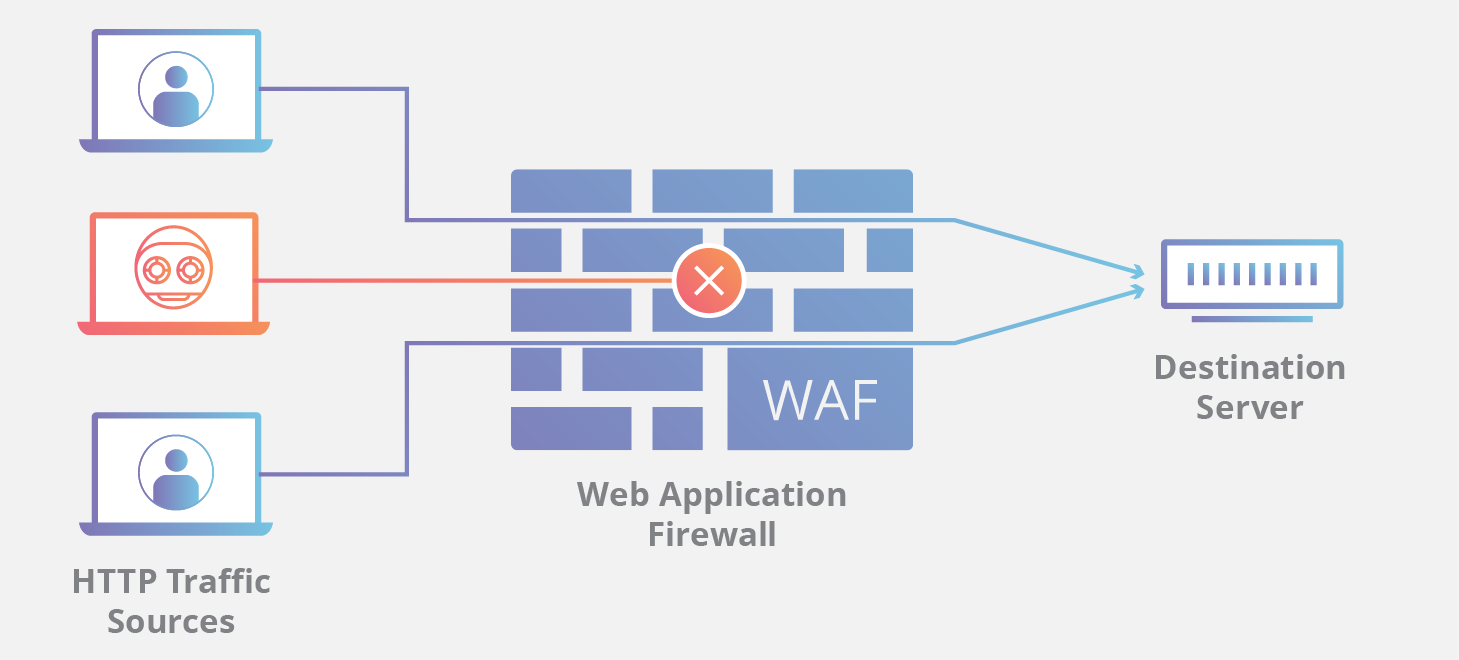

说完了防火墙,我们再来聊聊WAF。WAF的全称是Web Application Firewall,翻译过来就是Web应用防火墙。

如果说传统防火墙是小区的门卫大爷,那WAF就像是楼栋里的保安。门卫大爷负责控制谁能进小区,而楼栋保安则专门负责保护某一栋楼里的住户安全。

WAF专门针对Web应用进行防护,它工作在应用层(第7层),能够深度解析HTTP/HTTPS流量的内容。这意味着WAF不仅知道有人在访问你的网站,还知道这个人具体在做什么。

我记得第一次接触WAF是在一个电商项目中。当时网站经常遭受SQL注入和XSS攻击,传统防火墙对这些攻击完全无能为力,因为这些攻击都是通过正常的HTTP请求进行的。后来部署了一台F5的WAF设备,效果立竿见影。

WAF能够识别各种Web攻击模式,比如:

- SQL注入攻击

- 跨站脚本攻击(XSS)

- 跨站请求伪造(CSRF)

- 文件包含攻击

- 命令注入攻击

它的工作方式是这样的:当用户发送HTTP请求时,WAF会拦截这个请求,分析其中的内容,包括URL、请求头、POST数据等等。如果发现可疑的攻击特征,就会阻断这个请求;如果是正常请求,就放行到后端服务器。

不过WAF也不是万能的。我遇到过一些绕过WAF的攻击,攻击者通过各种编码、变形等技术来逃避WAF的检测。这就需要我们不断更新WAF的规则库,并且结合其他安全措施来构建多层防护体系。

防火墙和WAF的区别到底在哪

很多人搞不清楚防火墙和WAF的区别,其实理解了它们的工作原理,区别就很明显了。

工作层次不同是最根本的区别。传统防火墙主要工作在网络层和传输层,关注的是IP地址、端口号这些信息;而WAF工作在应用层,关注的是HTTP请求的具体内容。

举个例子,假设有个攻击者想要对你的网站进行SQL注入攻击。他构造了一个恶意的HTTP请求:

GET /login.php?username=admin' OR '1'='1 HTTP/1.1对于传统防火墙来说,这就是一个普通的HTTP请求,源IP是合法的,目标端口是80(HTTP端口),协议是TCP,一切看起来都很正常,所以防火墙会放行这个请求。

但是WAF就不一样了,它会分析HTTP请求的内容,发现URL参数中包含了SQL注入的特征(' OR '1'='1),于是立即阻断这个请求。

防护对象也不同。防火墙保护的是整个网络或者主机,它的防护范围很广,但是深度有限;WAF专门保护Web应用,防护范围相对较窄,但是深度很深。

我之前负责过一个金融系统的安全防护,我们同时部署了防火墙和WAF。防火墙负责阻断来自恶意IP的连接、限制不必要的端口访问等;WAF则专门负责保护Web应用,防范各种应用层攻击。

部署位置也有所不同。防火墙通常部署在网络边界,比如内网和外网的交界处;WAF则通常部署在Web服务器前面,专门处理HTTP/HTTPS流量。

当然,现在的边界越来越模糊了。很多下一代防火墙也集成了WAF功能,而一些WAF产品也加入了网络层的防护能力。但是从专业性角度来说,专门的WAF产品在Web应用防护方面还是更有优势的。

开源WAF

参考文章:https://blog.csdn.net/2301_77984496/article/details/143512438

云时代的新变化

说到云环境,这几年我接触的项目基本都往云上迁移了。云环境下的安全防护和传统环境还是有不少区别的。

云服务商提供的WAF服务确实很方便,配置简单,而且有专门的安全团队在维护规则库。AWS有现成的WAF服务,AWS WAF作为亚马逊云服务的托管式Web应用防火墙,凭借其强大的安全防护能力和灵活的部署方式,已成为企业Web安全的首选解决方案。它不仅能够有效抵御SQL注入、XSS攻击等OWASP Top 10威胁,还通过与CloudFront全球网络的深度集成,实现了毫秒级的安全检测响应。AWS WAF采用按需付费的成本模式,支持托管规则集和自定义规则的灵活配置,让企业能够在无需大量运维投入的情况下,获得企业级的Web安全防护能力,同时通过实时监控和详细日志分析,帮助安全团队快速识别和响应潜在威胁。

还有一个变化是容器化和微服务架构的普及。传统的防火墙和WAF都是基于网络边界的概念设计的,但是在微服务环境下,服务之间的调用关系变得非常复杂,传统的边界防护模式就有点不够用了。

现在有些厂商推出了专门针对容器和微服务的安全产品,比如服务网格安全、API网关等。这些产品在某种程度上也承担了防火墙和WAF的功能,但是工作方式和传统产品有很大不同。

未来的发展趋势

最后聊聊未来的发展趋势。我觉得有几个方向值得关注。

AI和机器学习在安全防护中的应用会越来越多。传统的基于规则的防护方式有个问题,就是只能防护已知的攻击模式,对于新型攻击往往无能为力。而基于机器学习的防护系统可以通过分析大量的流量数据,识别出异常的行为模式,从而发现未知的攻击。

零信任架构也是一个重要趋势。传统的安全模型是基于网络边界的,认为内网是安全的,外网是不安全的。但是零信任模型认为任何网络都是不可信的,每一次访问都需要进行身份验证和授权。

在零信任架构下,传统的防火墙和WAF的作用会发生一些变化,更多的安全控制会下沉到应用层和数据层。

云原生安全也是个热门话题。随着容器、微服务、服务网格等技术的普及,安全防护也需要适应这些新的架构模式。传统的防火墙和WAF需要与这些新技术进行更好的集成。

END

防火墙和WAF虽然都是安全防护设备,但是它们的工作原理、适用场景都有很大不同。理解了这些区别,才能在实际工作中做出正确的选择。

安全防护从来都不是一劳永逸的事情,需要我们持续关注新的威胁和防护技术。我自己也在不断学习新的安全知识,因为这个领域变化实在是太快了。

记住,没有任何一种安全设备是万能的,最好的防护策略是构建多层防护体系,让不同的安全设备发挥各自的优势,形成互补。

另外,安全设备只是防护体系的一部分,人员的安全意识、管理制度、应急响应能力等都同样重要。技术手段再先进,如果人的因素跟不上,还是会出问题的。

希望这篇文章能够帮助大家更好地理解防火墙和WAF,在实际工作中少踩一些坑。如果你有什么问题或者想要分享你的经验,欢迎留言讨论。毕竟安全这个领域,大家互相学习才能共同进步。

如果这篇文章对你有帮助,别忘了点赞转发支持一下!想了解更多运维实战经验和技术干货,记得关注微信公众号@运维躬行录,领取学习大礼包!!!我会持续分享更多接地气的运维知识和踩坑经验。让我们一起在运维这条路上互相学习,共同进步!

公众号:运维躬行录

个人博客:躬行笔记